安全事件在传统金融中已经司空见惯,在类似森林的暗暗的匿名货币圈子里更为常见。

数据显示,仅在过去5个月里,在密码层发生了37起典型的安全事件,黑客入侵、渔捞欺诈和鲁格普勒造成的全部破坏达1.54亿美元,比4月增加了约52.5%。

就在6月3日,又发生了两起安全事件,与其他事件相比略有不同,这两起事件都与大规模交流有关,这一进程很奇怪,但只是故事的结束,人们感到欢乐和关切。

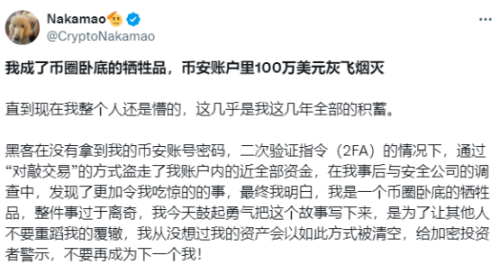

6月3日, 一位名为Nakamao的用户在X平台上发表了一篇长篇文章, 提到“他成为货币环的受害者,

据称,5月24日,Nakamao正在上班途中,所有通信设备都没有离开,但黑客在这种似乎没有掩饰的背景之下,盗取了他们账户中的所有资金,而没有获得货币安全编码,即二级认证指示(2FA)。

换钞案并不罕见,22年来,FTX被3commas API KEY抢劫,而SBF通过使用钞票解决了问题。 货币随后大规模交易。 但这种模式的恶性方面是,在管制不力的交易所中,没有不寻常的盗窃。

在这种情况下,QTUM/BTC、DASH/BTC、PYR/BTC、ENA/USCC和近地物体/USDC被选定利用用户的大笔资金购买20%以上,在所有黑客操作中,用户直到一个多小时后才发现账户信息不寻常。

根据安保公司的答复,黑客通过持有基于网络的曲奇操纵用户账户,仅使用网络终端上储存的最终数据。 举例来说,典型的例子是,在访问互联网接口时,我们不需要账户密码登录,因为历史访问和默认记录已经留下。

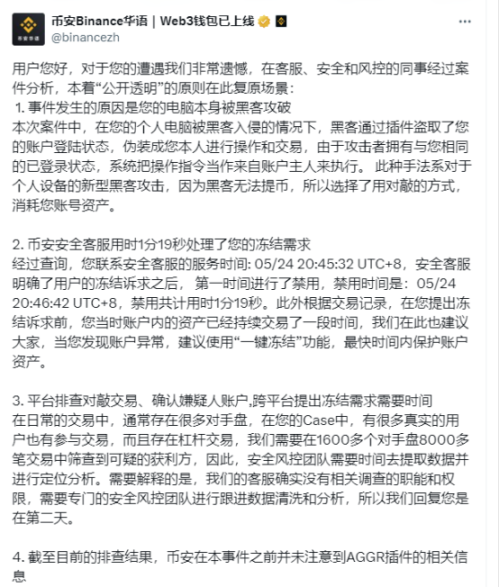

盗窃案发生后,中野首先联系了客户和货币的共同创始人,并将UID交给了安全小组,希望在短期内冻结黑客资金。 但货币安全工作人员花了一天时间毫无疑义地通知了Kucoin和Gate,黑客资金已经失控,黑客只用了一个账户,而没有分散,所有的钱都没有被拿走。

事后,一个平板铬插件Aggr再次进入纳卡马奥的视野。 该插件用于查看行人数据站,据小偷说,行人数据站看到多个海外KOL推出数月,并按自己需要下载。

在此可提供简单副本, 插件实际上能够进行多重操作 。 理论上, 它不仅允许通过交易账户的恶意扩展、 访问用户账户信息, 还可以提取资金和更改账户设置, 其核心原因是插件本身拥有广泛的特权、 网络请求、 访问浏览器存储以及剪贴板的操作 。

Nakamao发现插头有问题后,立即发现 KOL 盘问,并警告用户停止使用插头,但并不认为有飞镖。 据Nakamao说,当他最初说知道插头时,今年3月也发生了类似的情况,后来又追踪到黑客,或者没有及时通知产品暂停,并且让Kol与黑客保持联系,在目前阶段,Nakamao成为下一个受害者。

单是赌注就可以被记录和交易,而货币安全机制必须有一些问题,但事件本身实际上是由用户本身的疏忽造成的,问责制是一个挑战。

如果不是,那么该货币的反应就会成为市场上的暴风雪。 除了官方账户审查指出它是黑客造成的之外,该货币没有注意到有关AGGR插座的信息,而在其中一封微型信函中,有人评论说 : “ 用户的计算机被黑,上帝无法保存,货币无法补偿用户自己的设备。 ”

纳卡马奥显然不接受对货币缺乏控制的说法,KOL明确确认该插头被提到货币安全小组,并缺乏这方面的信息。 由于公众舆论继续发酵,该货币响应了要求作为用户报告恶意插件的回报而获得赔偿的说法。

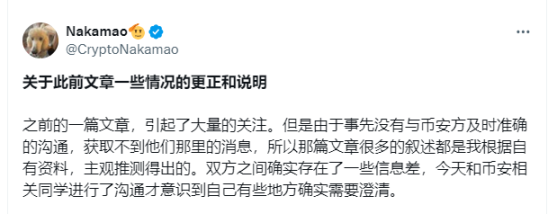

人们假定,到6月5日,此事已经结束,但有趣的是,事件已经逆转。 中野再次向X号平台上的货币公开道歉,声称这是钱款的一个不知情和主观的因素,它实际上并不知道有关插头的信息,5月12日,而不是3月,Aggr.Trade的网站也首次为人所知。 此外,KOL不是该货币的卧底成员,KOL正在就账户问题而不是插头问题与货币进行沟通。

本文件介绍了链条的抽象概念,旨在为用户提供跨链业务的无缝经验,框架包括四个组成部分,涉及确保可靠性、成本效益、安全性、速度和隐私的复杂技术,作者提出了解决跨链难题的六个设计选项,并介绍了CAK框架的三个基础设施层面。最后,作者强调了实现链条的抽象性的关键设计决定,包括谁控制了行政意图,向解决者披露了哪些信息,向解决者提供了哪些解决途径。

提交人同意提高认识的重要性,认为加密行业需要了解、专业和KOL, 从而发现阿尔法的机会。 雨中睡觉是一个强大的KOL,从硬币到微博,到有偿社区的运作。 他认为内容杠杆最为有效,最大的好处来自Burger Swap、Avalanche和索拉纳。他建立了一个付费社区,与黄兔子合作提供市场分析和信息。

无论这些说法多么虚假,180度的态度从失望的呼声转向公开道歉,人们也可以看到货币必须为此支付,而且不知道将支付多少钱。

6月3日,除了货币外,KOKX也受到影响。 OKX的用户在社区中声称该账户被AI盗窃,账户中有200万美元被转账。 5月初,该账户被窃的原因被用户描述为与个人泄漏无关,但黑客却点击邮箱,以忘记密码,制作假身份证和AI面对面视频,绕过防火墙,更换手机号码、邮箱和谷歌验证员,然后在24小时内偷走账户的所有资产。

尽管缺少视频,但用户展示的人工智能合成视频(很可能是众所周知的贫乏)打破了OKX风控系统,因此用户认为OKX也有责任支付全部资金。 然而,在实践中,如果仔细分析的话,犯罪者必须熟悉用户,知道用户的习惯和账面数额,可以被确定为熟人,用户本人在他的信中也提到朋友与自己是无法区分的。 通常,OKX不会得到补偿。 目前,用户已经报警,计划通过警察恢复。

当然,从安全角度看,尽管许多人强调钱包只能从信托中绝对控制资产,但必须承认,交换比个人控制更安全,核心是增加通讯员人数,交换至少可以与直接第三方连接和连接,不管结果如何,都将参与调查,如果适当沟通,也可以与上述受害者一样多地获得报酬,但是如果钱包被盗,几乎没有任何求助手段。

大型交易平台控制大多数用户的资产,加密资产难以收回,而安全则更为重要。 在使用传统融资时,几乎每次登出账户都有必要重新输入密码,以防止收取账户费用,在转账时往往需要额外的认证手段。 因此,社区建议交易平台在交易前的2FA认证中增加密码锁,而IP替换应重新安装认证或多安全MPC认证,通过牺牲用户经验下放密码以加强安全。

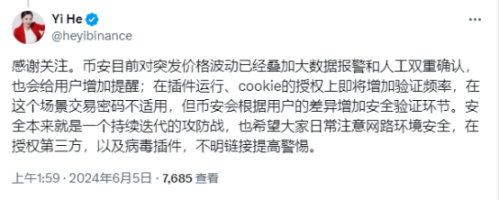

还收到了一份答复,其大意是“目前数据警示和对突然价格波动的人工双重确认的激增也将向用户提供额外提醒;插件操作和Cookie授权方面的额外验证频率将增加,这不适用于交易代码,但货币安全将增加安全验证程序,视用户的差别而定”。

回到出发点,有两种情况是,用户还必须高度重视提高自身的安全意识,在资产分散的情况下尽可能使用完全独立的设备运作,建议使用分散认证,不以速度为核心,避免解密和生活认证,谨慎使用插件,用硬件钱包储存大量资产。

毕竟,加密资产不同于至少可以追踪的有形资产,而由于监管限制,窃取加密资产几乎难以获得后续付款,甚至难以立案。

1818年《金眼》的最近一份报告就是一个典型的例子,受害人朱先生发现,最后一个在工资单上赚取数百万美元的“七七”大人物想跟踪他赚钱,与他协商,70%的利润通过合同入账,70%的利润由朱先生本人承担,50%的损失由每人承担,在交易过程中,朱先生只用一个账户经营,所有账户都由他本人掌管。

似乎具有信心的合同不能产生可信的结果:在最初的微小利润之后,受害人利用60万本金的借款提高了他的杠杆作用,在七七线担保的 " 布拉斯特全部补偿 " 口号中将ETH的金额杠杆化100倍,最终由于ETH的增加而失去了受害者的血迹。

这种情况显然难以确定,因为所有行动都是由个人进行的,没有欺诈或胁迫,最后,警察和记者不得不强调,根据我们的法律和条例,虚拟货币交易得不到保护,风险、警惕等都很高。

一天结束时,朱先生的心碎,面目纯洁,他做了一个奇迹般的结局。

无论如何,再次提醒参与交易的观众,在任何金融领域,甚至在密码层,这一本已很高的利润和自由部分,以部分担保为代价,远比效率或利润率重要得多,而效率或利润率可能是难以离开集中的加密世界的原因之一。

毕竟,这是人的本性。每个人都希望有人去追求它, 即使他们赚更多的钱,他们也不想结婚。

文章和意见不构成投资意见,要求用户合理看待市场风险,遵守国家和区域的法律和规章。

图像来源: gyros, 如果发生违规行为, 请删除。 请重写或引用, 请指出文章的位置!

标签:货币交易比特币黑客

注册有任何问题请添加 微信:MVIP619 拉你进入群

打开微信扫一扫

添加客服

进入交流群

发表评论